つい先日、mineoを運営するケイ・オプティコムが、eoIDについて不正ログインを確認したと発表しました。

その数日前には、NTTドコモのドコモオンラインショップに不正ログインが確認されたばかりです。

いずれも本人ではない第三者がID、パスワードを入手して行うリスト型攻撃による手法でした。

NTTドコモの時はiphone Xが大量に購入される事態が起きています。

※リスト型攻撃とはあらかじめ用意したアカウント情報(IDとパスワードの組み合わせ)を元にログインの試みる手法を使った不正ログイン

リスト型攻撃はブルートフォース攻撃(総当たり攻撃)より効率が良い方法になり、実際に不正ログインが可能となってしまい、今回の事態が起こってしまったようですね。

普段使っているサービスに対してこういった不正ログイン、不正利用が多くなってきた印象がありますが、一般人である私たちはどのように対策をとるべきなのでしょうか?

そもそも不正ログインの目的とは?

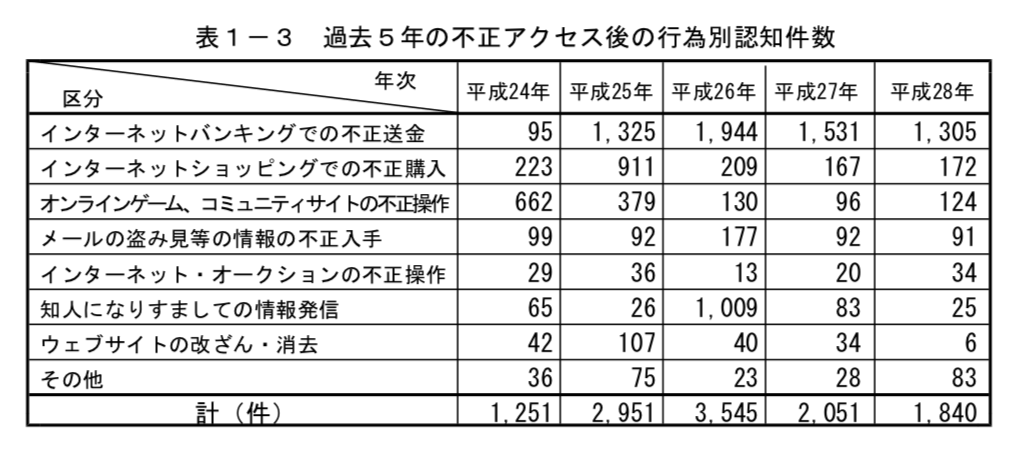

不正ログインの目的については、警察庁、総務省、経済産業省がまとめた資料をみるとわかりやすいです。

出典:不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況

(http://www.soumu.go.jp/menu_news/s-news/01ryutsu03_02000119.html)

不正送金や不正購入など、やはりお金を盗むような行為や高額な商品を購入する目的が圧倒的に多いですね。

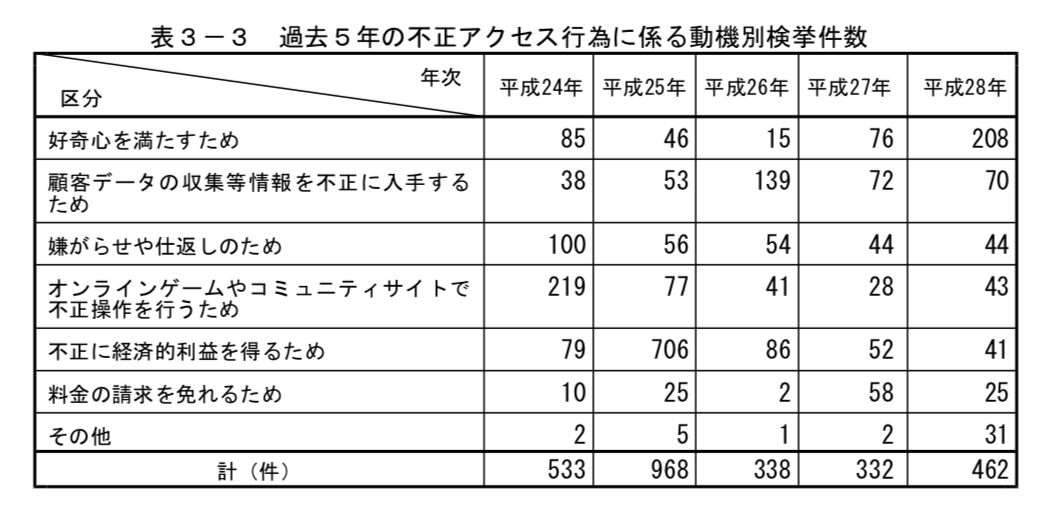

また、この資料で興味深いな感じたのがこちらの表。

出典:不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況

(http://www.soumu.go.jp/menu_news/s-news/01ryutsu03_02000119.html)

私は、不正ログインの動機で不動の一位は経済的利益を得るためだと思っていましたが、なんと平成28年は「好奇心を満たすため」でした!!!!

10代のサイバー攻撃が増加しているという記事は少し前の記事で書きましたが、若い世代の犯行動機としては好奇心を満たすのが多いようです。

不正ログインの手口

では続いて、不正アクセス行為がどのような手法で行われているかというデータを見てみると、ほぼなんらかの方法で入手したIDやパスワードなどを使った不正ログインです。(識別符号窃用型と呼ぶそうです)

平成28年は検挙件数が462件に対して、457件がその手法のようです。

その457件のうち、最も多いのが「利用権者のパスワードの設定・管理の甘さにつけ込んだもの」です。

出典:不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況

(http://www.soumu.go.jp/menu_news/s-news/01ryutsu03_02000119.html)

やはり予測されやすいID名、パスワードは不正ログインの被害にあう傾向があるということですね。

このグラフの中で、「インターネット上に流出・ 公開されていた識別符号を入手したもの」による手口も確認されているようで、ということは、世の中で設定されているであろうID名、パスワードの組み合わせリストみたいのが存在するということになります。

グラフには「他人から入手したもの」というのもありますね。

つまり、例えばですが、ID名:takumi、パスワード:takumi0825のようなありふれたパターンは簡単に突破されるということです。

そのリストがどのくらいの情報量なのかはわからないですが、もはやめちゃくちゃなパスワードにするほかありません。

別の記事で、楽天ショッピングのID、パスワードを不正に利用され、宝石を大量購入されたというのもありました。

mineoやドコモオンラインショッピングだけの話ではありませんので、ネットバンクやショッピングサイトのログインID、パスワードが簡単な場合、早めに変更しましょう!!

ログインするだけで買い物やお金の操作ができてしまうサイトは狙われがちですので、予測されにくいアカウント名、パスワードに設定する必要があります。

過去記事でパスワードの強化方法について詳しく書いた記事がありますので、パスワードの脆弱さを知りたい方はこちらの記事を読んでみてください。

今あなたが設定しているパスワードの強さを測る面白いサイトも紹介しています。